eljoventcpip

domingo, 7 de junio de 2015

sábado, 6 de junio de 2015

Recursos de una Red

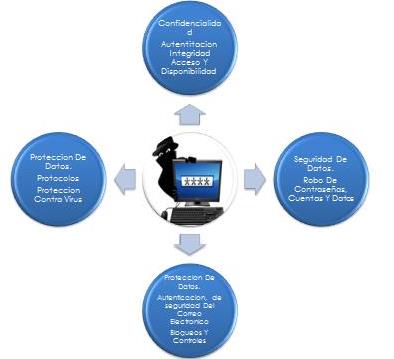

Identificar amenazas:

Una amenaza común es el acceso no autorizado a los recursos de cómputo, el cuál puede ser de diversas formas, como utilizar la cuenta de otro usuario para obtener acceso a la red y sus recursos.

El acceso autorizado ayudara a identificar las amenazas y podrán examinarse para determinar qué potencial de pérdida existe. También debe identificar de cuáles amenazas trata de proteger a sus recursos.

La divulgación de un archivo de contraseña en un sistema Unix pude hacerlo vulnerable a accesos no autorizados en el futuro. La gente a menudo supone que las incursiones a la red y a las computadoras son hechas por individuos que trabajan de manera independiente. Esto no siempre es así.

Cuentas de usuario:

Los recursos de una red son todas las cosas de las computadoras integrantes de la red, para ser usadas por el resto de los usuarios.

Las redes enlazan recursos valiosos como computadoras y bases de datos y proporcionan servicios de los cuales depende una organización, por eso si algún servicio no está disponible hay una pérdida de productividad.

Las cuentas de usuario se utilizan para autenticar, autorizar o denegar el acceso a recursos a usuarios individuales de una red y para auditar su actividad en la red. Una cuenta de grupo es una colección de cuentas de usuario que se puede utilizar para asignar un conjunto de permisos y derechos a varios usuarios al mismo tiempo.

Niveles de seguridad:

La seguridad en los equipos conectados en red y de los datos que almacenan y comparten, es un hecho muy importante en la interconexión de equipos.

La seguridad es bastante más que evitar accesos no autorizados a los equipos y a sus datos. Incluye el mantenimiento del entorno físico apropiado que permita un funcionamiento correcto de la red.

El primer paso para garantizar la seguridad de los datos es implementar las políticas que establecen los matices de la seguridad y ayudan al administrador y a los usuarios a actuar cuando se producen modificaciones, esperadas como no planificadas, en el desarrollo de la red.

La seguridad basada en los permisos de acceso implica la asignación de ciertos derechos usuario por usuario. Un usuario escribe una contraseña cuando entra en la red.

El administrador de la red puede incrementar el nivel de seguridad de una red de diversas formas.

- Cortafuegos o Firewall

- Antivirus

Tambien hay distintos softwares que realizan esa función tal es el caso de Malwarebytes anti-malware.

Derechos y atributos de los usuarios

La asignación de una cuenta de usuarios a un grupo concede a éste todos los derechos y permisos concedidos al grupo.

Los grupos locales se utilizan para conceder a los usuarios permisos de acceso a un recurso de la red. Los permisos son normas que regulan qué usuarios pueden emplear un recurso como, por ejemplo, una carpeta, un archivo o una impresora.

Los grupos globales se utilizan para organizar cuentas de usuario del dominio, normalmente por función o ubicación geográfica.

Compartir recursos de la red

Aunque la disponibilidad de los datos de forma segura es aconsejable implementarla con servidores en ocasiones es útil compartir de forma provisional una carpeta o impresora en la red.

Si la conexión de red está operativa, para compartir una carpeta basta con hacer clic con el botón derecho del ratón sobre la carpeta y seleccionar la opción "Compartir".

viernes, 29 de mayo de 2015

Que es una tarjeta de Red (Ethernet)

Una tarjeta de red se conoce también como tarjeta Ethernet, adaptador de red, tarjeta de interfaz de red o NIC. La tarjeta de red es la interfaz entre un computador y el resto equipos que forman la red. El propósito de la tarjeta de red es preparar, enviar y controlar los datos en la red.

- El indicador verde se activa cuando la tarjeta está recibiendo electricidad;

- El indicador naranja (10 Mb/s) o rojo (100 Mb/s) muestra actividad de red (envío o recepción de datos).

Para preparar los datos que serán enviados la tarjeta de red utiliza un transceptor, que transforma los datos paralelos a datos en serie. Cada tarjeta de red tiene una dirección única, llamada dirección MAC, asignada por el fabricante de la tarjeta, la cual permite que se identifique de forma única entre el resto de tarjetas de red en el mundo.

Para asegurarse que el computador y la red son compatibles, la tarjeta de red debe ser adecuado para la arquitectura de la computadora bus de datos, y tener la ranura adecuada para ese tipo de tarjeta. Cada tarjeta está diseñada para trabajar con un cierto tipo de cable. Algunas tarjetas incluyen conectores de interfaz múltiples (que se pueden configurar mediante jumpers, interruptores DIP o software). Los más utilizados son conectores RJ-45.

Suscribirse a:

Comentarios (Atom)